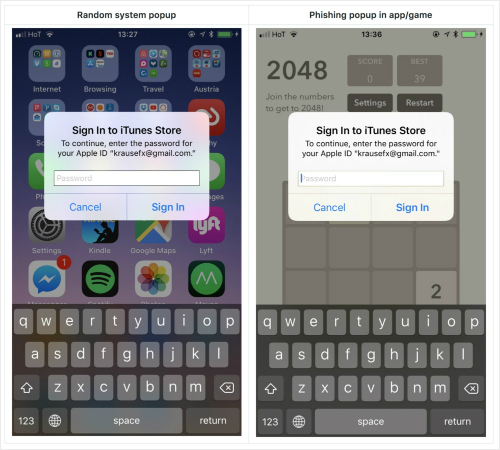

애플ID 사용자 이메일과 함께 암호를 요구하는 공식 팝업창과 복제 피싱 팝업창

애플ID 사용자 이메일과 함께 암호를 요구하는 공식 팝업창과 복제 피싱 팝업창

애플 운영체제(OS)인 iOS에서 아이클라우드, 게임센터, 업데이트, 앱스토어 등을 사용하기 위해 수시로 뜨는 애플ID 암호 입력 요구 팝업창이 계정 탈취 피싱에 취약 것으로 확인됐다.

모바일 앱 개발자인 펠릭스 크라우제(Felix Krause)는 10일(현지시간) 자신의 블로그에서 앱 개발자가 애플 iOS와 똑같이 복제된 팝업창을 이용해 암호를 요청하는 iOS 스푸핑 피싱 공격(spoofing)이 가능하다고 지적했다.

크라우제는 애플ID 암호를 요구하는 공식 팝업창과 설치된 앱을 이용해 공식 팝업창과 똑같이 복제한 팝업창을 비교하며 이 시스템 상자를 복제하는 것은 놀랍도록 쉬웠다고 전했다.

사용자는 iOS에서 애플ID 암호를 입력하라는 메시지가 나타날 때마다 암호를 입력하도록 교육을 받았기 때문에 입력창이 뜨면 별 의심없이 암호를 입력한다. 문제는 이러한 팝업이 잠금화면과 홈 화면 뿐 아니라 임의의 앱(예: 아이클라우드, 게임센터, 인앱 결제)을 열려고 할 때도 표시된다는 점이다.

이는 시스템 팝업창과 똑같은 'UIAlertController'를 보여줌으로써 모든 앱에서 쉽게 악용될 수 있다. 기술에 대한 이해도가 높은 사용자조차도 이같이 똑같은 팝업창이 피싱 공격의 대상이 될 수 있다는 것을 인지하기는 쉽지 않다.

그렇다면 어떻게 공식 팝업창과 피싱 팝업창을 구분할 수 있을까.

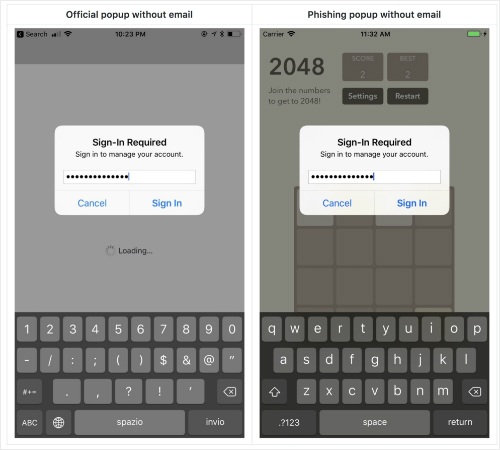

애플ID 이메일 없이 암호를 요구하는 공식 팝업창과 복제 피싱 팝업창

애플ID 이메일 없이 암호를 요구하는 공식 팝업창과 복제 피싱 팝업창

크라우제는 iOS 기기의 홈버튼을 눌러 앱을 닫아보라고 한다. 앱과 팝업창이 함께 닫히면 앱에 심어진 피싱 팝업창이 분명하다는 것이다. 반면 홈버튼을 눌러도 애플ID 암호 요청 팝업창이 계속 뜰 경우 공식 팝업창이다. iOS의 시스템 대화상자인 팝업창은 앱과는 별도로 다른 방식으로 구동되기 때문이다.

그는 또 팝업창에 직접 애플ID 암호를 넣지말고 '설정'에 들어가 직접 입력하는 것이 최선이라고 말했다. 이는 피싱 이메일이나 문자에서 첨부한 링크를 절대 클릭하면 안되며 수동으로 링크 웹사이트를 열어보는 이유와 같다고 덧붙였다.

그러나 일부 iOS 인증 팝업창에서는 사용자의 애플ID인 '이메일'이 없는 상태로 암호만 요구하는 경우도 있어 주의가 요구된다. 크라우제는 아직 이를 이용한 피싱 사례는 없지만 별도의 비밀코드나 어려운 기술 없이도 마음만 먹으면 앱 개발자가 공식 팝업창을 쉽게 복제해 사용할 수 있다고 지적했다.

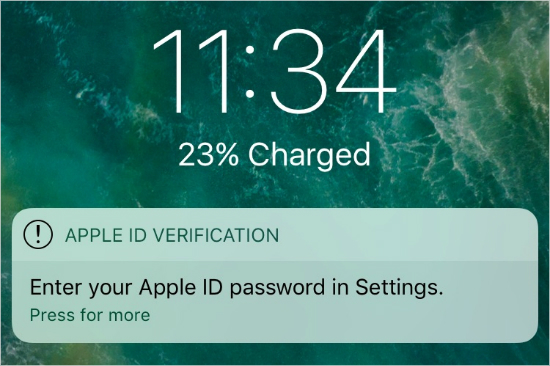

그는 최근 웹 브라우저는 보안 기술의 발달로 피싱 공격으로부터 사용자를 훌륭하게 보호하고 있지만 모바일 앱 내에서의 피싱 방지는 여전히 열악하다고 지적하면서 잠금화면에서처럼 직접입력 방식이 아니라 터치나 스와이프를 하면 설정 화면으로 바로 이동해 애플ID 암호를 입력하도록 하는 방식으로 전환이 필요하다고 주장했다.

크라우제는 복제 피싱 팝업창 피해를 막기 위해서는 잠금화면에서의 애플ID 암호 요구 팝업창처럼 설정화면에서 이동해 입력하도록 바꿔야 한다고 지적했다.

크라우제는 복제 피싱 팝업창 피해를 막기 위해서는 잠금화면에서의 애플ID 암호 요구 팝업창처럼 설정화면에서 이동해 입력하도록 바꿔야 한다고 지적했다.

특히 악성코드를 앱스토어에 몰래 넣는 것을 막기 위해 설계된 애플의 애플리케이션 인증(app-vetting) 프로세스는 공격자가 마음만 먹으면 이 방법을 우회하는 방법을 찾을 수 있기 때문에 앱 필터링이 근본적인 해결이 될 수 없다고 말했다.

현재로서 가장 좋은 방법은 iOS 설정에서 '이중 인증'을 활성화 시키는 것이다. '이중 인증'은 사용자가 암호를 입력하는 것 외에도 인증 번호를 추가로 입력해야 한다. 암호 입력도 문자노출 방식이 아니라 '******'와 같이 블라인드 암호화 방식으로 설정해줄 필요가 있다.

이같은 내용을 접한 네티즌들은 "보안을 생각하는 애플이 이 내용을 놓쳤다는 것은 충격적이다", "아이폰X에서는 홈버튼이 사라졌는데 어떻게 피싱 팝업창인지 확인하느냐", "근본적으로 SDK를 사용하는 일반 개발자가 액세스 할 수 없도록 팝업창에 특별한 UI 요소를 배치하고 사용자가 이를 관찰 할 수 있도록 교육하는 것이다", "iOS에서는 보완이 가능하지만 안드로이드에서는 심각하게 노출될 수 있는 위험"이라는 반응들을 쏟아냈다.