'신기방기(新技訪記)'는 새롭고 독특한 기술 제품이나 서비스를 소개하는 코너입니다. [편집자 주]

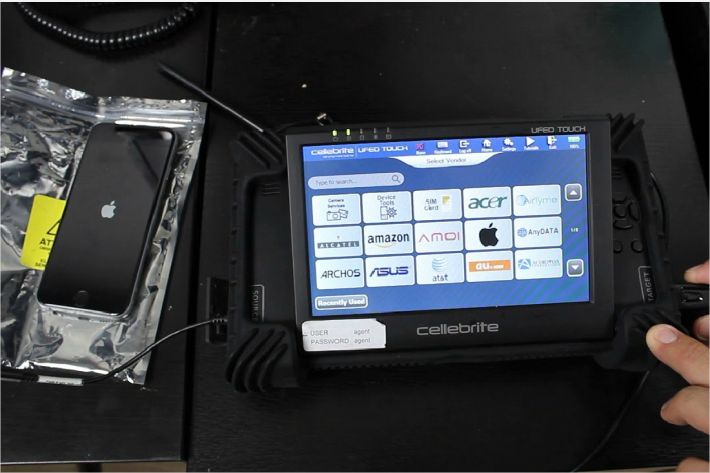

셀레브라이트의 포터블 포렌식 장치 'UFED' (캡처=유튜브)

셀레브라이트의 포터블 포렌식 장치 'UFED' (캡처=유튜브)

검찰 조사를 앞두고 숨진 이른바 '백원우 특감반'이었던 A 수사관의 휴대전화를 경찰로부터 확보한 검찰이 디지털 포렌식에 일주일 가까운 시간을 쏟고 있지만 아직 이렇다할 데이터를 확보하지 못한 것으로 알려졌습니다.

A 수사관이 가지고 있던 휴대전화는 애플의 아이폰X 모델이라고 하는데요. 2017년 가을 지문인식 대신 얼굴인식 기술인 페이스ID가 처음 탑재돼 출시됐는데, 폐쇄적인 iOS 운영체제라는 특성 때문에 소프트웨어 면에서도 보안 성능이 뛰어난 스마트폰으로 꼽힙니다. 가장 최신 모델은 아이폰Xs에 이어 올해 출시된 아이폰11입니다.

대검 국가디지털포렌식센터(NDFC)에 A 수사관의 아이폰X을 맡겨 저장된 데이터를 확보하려고 노력하고 있지만 녹록치 않은 모양입니다.

서초경찰이 처음 발견한 아이폰의 전원이 꺼져 있었고, 전원을 켠 이후에는 최소 6자리 이상의 숫자로 이루어진 잠금 암호가 걸려있어 잠금해제부터 난항을 겪고 있는 것으로 알려졌습니다.

아이폰의 보안 성능이 뛰어나다고 평가받는 이유는 매우 복잡하고 견고한 다층 보안 시스템을 적용하고 있기 때문입니다.

◇ 페이스ID와 6자리 핀코드, 그리고 틀리면 '영구삭제'아이폰X 모델에는 3만 개의 레이저 도트를 투사해 사용자의 얼굴을 인식하는 페이스ID가 있습니다. 일부 해킹 세미나에서 발표한 특수한 실험을 제외하고 공식적인 해킹 성공 사례는 나오지 않았습니다. 초기 테스트에서 쌍둥이 등 일부 인식오류로 잠금해제가 가능했던 사례가 있지만 현재는 상당한 개선이 이루어졌다고 합니다. 눈을 감고 있거나 시선이 휴대전화가 아닌 다른 곳을 향해도 열리지 않고 사용자의 얼굴을 촬영한 고화질 사진도 불가능합니다.

얼굴인식 페이스ID와 지문인식 터치ID는 애플의 핵심 보안 시스템으로 대문 자물쇠와 같아서 이 생체정보는 매우 은밀한 곳에 따로 암호화 돼 보관됩니다.

아이폰 6자리 암호 (캡처=유튜브)

아이폰 6자리 암호 (캡처=유튜브)

페이스ID는 사용자가 설정에서 비활성화 시킬 수도 있지만, 인식에 실패하면 어떤식으로든 6자리 암호(Pin Code)를 맞춰야 합니다. 만약 사용자가 숫자와 영어 대소문자 조합으로 보안성을 강화했다면 이론적으로는 경우의 수가 무려 560억개 입니다.

아이폰은 5회 이상 비밀번호 입력이 틀리면 1분, 그 다음부터는 1회 틀릴 때마다 5분, 15분 1시간 등으로 비밀번호 입력 지연 시간이 늘어나고 10회 이상 틀리면 저장 데이터가 영구 삭제되거나 잠금해제를 평생 할 수 없는 상황이 발생하는데요.

최신 디지털 포렌식에서는 이같은 문제를 회피하기 위해 장치에서 CPU나 메모리를 분리한 뒤 이를 복사해 가상 드라이브 파일로 복제하는 '낸드 미러링(NAND mirroring)' 기술을 사용합니다. 일부 언론에서 보도된 아이폰을 수십대에서 수백대 복사했다는 내용은 이를 두고 하는 말입니다.

이 낸드 미러링 기술은 프로세서나 메모리를 통째로 복제한 뒤 가상 드라이브 파일을 열면 아이폰 없이도 아이폰 사용자 환경을 재현할 수 있어 데이터 영구 삭제나 영구 잠김을 피할 수 있게 됩니다. 쉽게 설명하면 시디(CD)나 게임 타이틀을 에뮬레이터 해 원본 없이 실행할 수 있는 것과 비슷합니다.

◇ '무차별 대입' 일반적인 해킹방식, 횟수와 시간에 제약 가능한한 이를 많이 복제한 뒤 무차별 암호대입 방식인 '브루트 포스'(brute force method)를 통해 비밀번호를 무차별 입력하고 결과적으로 잠금해제 비밀번호를 알아내는 방식입니다. 하지만 사람의 손보다는 빨라도 경우의 수를 모두 대입하기까지는 24시간 돌려도 상당한 시간이 소요됩니다. 복제본마다 10회까지만 입력이 가능하기 때문입니다.

이 암호를 다시 오리지널 스마트폰을 통해 입력하면 6자리 비밀번호 보안체계가 풀리는 개념입니다.

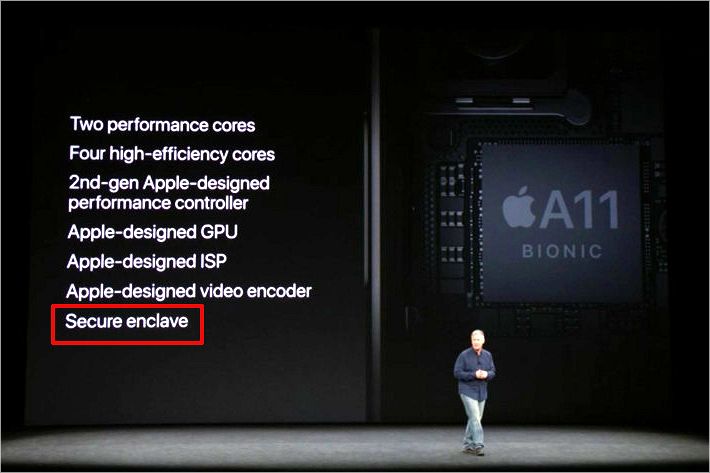

애플 아이폰X 프로세서 A11 바이오닉에 적용된 '시큐어 인클레이브' (사진=애플)

애플 아이폰X 프로세서 A11 바이오닉에 적용된 '시큐어 인클레이브' (사진=애플)

하지만 보안 전문가들은 이같은 방식이 아이폰 구형 모델에서만 가능할 것으로 보고 있습니다. 애플이 최신 기종에 운영체제와 별개로 보조 프로세서에 특정 데이터를 암호화 하는 '시큐어 인클레이브(Secure Enclave)'를 적용하면서 아이폰X의 경우 낸드 미러링 방식으로도 이러한 보안체계를 뚫기 힘들게 됐다는 것입니다.

사용된 폰에 꼽혀있는 유심(USIM) 카드에도 제한적이지만 전화번호 등 일부 데이터가 저장돼 있을 가능성이 있습니다. 그러나 대부분 교체나 분실 가능성이 크고 데이터 보호에도 취약한 유심카드에 데이터를 저장하는 경우는 흔하지 않습니다.

◇ FBI-애플 분쟁에 등장한 셀레브라이트의 'UFED'미국 연방수사국(FBI)이 2016년 샌버나디노 테러 용의자의 아이폰5에 접근하기 위해 애플에 백도어를 요구하며 소송전을 벌이다 애플의 거절에 결국 소송을 포기하고 이스라엘 디지털 포렌식 솔루션 전문 회사 셀레브라이트(Cellebrite)의 도움을 받았다는 뉴스는 익히 알려진 사실입니다. FBI 코미 국장은 한 보안 컨퍼런스에 참석해 "iOS 9이 설치된 아이폰5c의 잠금을 해제했다"고 밝혔지만 "현재 가지고 있는 툴로는 최신 아이폰을 해킹하는 것이 불가능하다"고 토로한 바 있습니다.

검찰도 셀레브라이트의 최신 장비까지 도입해 아이폰X을 뚫기 위해 안간힘을 쓰고 있다고 합니다. 검찰은 과연 아이폰의 봉인을 해제 할 수 있을까요? 여러 자료를 종합해보면 기자의 잠정적 결론은 '매우 희박하다' 입니다. 최신 iOS 13으로 업데이트 했다면 더더욱 어려울 것이라 보여집니다.

셀레브라이트는 지난 6월 iOS 및 고사양 안드로이드 장치의 잠금을 해제하거나 우회해 데이터를 추출할 수 있는 모바일 포렌식 전용 솔루션 'UFED 프리미엄((Universal Forensic Extraction Device Premium)'을 출시했습니다.

셀레브라이트는 자사 웹사이트를 통해 UFED 프리미엄이 iOS 12.3이 설치된 최신 아이폰까지 잠금해제가 가능하다며 자신들이 유일하게 가능한 업체라고 주장하고 있습니다. 안드로이드 장치는 삼성의 최신 갤럭시S9까지 가능하며 모토로라, 화웨이, LG, 샤오미 등 인기 모델에 대한 업데이트도 지원하거나 추가할 수 있다고 합니다.

셀레브라이트 공동창업자 요시 카밀 CEO와 야리브 카츠 (캡처=calcalist)

셀레브라이트 공동창업자 요시 카밀 CEO와 야리브 카츠 (캡처=calcalist)

공동창업자인 요시 카밀과 야리브 카츠가 1999년 이스라엘 텔아비브 교외에 설립한 셀레브라이트는 전 세계에 3만5000대 이상의 UFED 장치를 판매한 것으로 알려졌습니다. 포렌식 업계에서도 가히 글로벌 넘버원이라고 할 수 있는데요, 직원은 약 400명으로 이스라엘, 미국, 브라질, 영국, 독일, 싱가포르에 지사를 운영하고 있습니다.

2007년 일본의 '선 코퍼레이션'이라는 모바일 라우터 및 게임 시스템 개발 회사가 1700만달러에 셀레브라이트를 인수했습니다. 작년에는 이 회사가 지분을 일부 매각하려 한다는 소문이 돌기도 했습니다.

포브스에 따르면, 셀레브라이트의 UFED 포렌식 장치는 대당 5000~1만5000달러(약 600~1800만원)으로 교육 및 인프라 지원 비용까지 포함하면 구매금액은 최대 10만달러(약 1억2천만원)를 넘지 않는다고 합니다. 국내에는 기존 버전 외에 최근 출시한 UFED 장치 2~3대가 도입된 것으로 알려졌습니다.

◇ 셀레브라이트 UFED 대당 5000~1만5000달러, 인프라 지원까지 최고 1억원셀브라이트에 따르면 UFED 솔루션을 사용하려면 해킹하려는 제품을 물리적으로 확보하고 있어야 하고, 원격사용은 불가능합니다. 사용자의 자격을 확인하기 위해 까다로운 보안검사를 통과해야 이 장치를 사용할 수 있다고 하는군요.

현재까지 명시적으로 셀브라이트가 최신 아이폰이나 안드로이드 장치를 뚫었다는 얘기는 없습니다. 주로 이를 구매하는 곳이 수사기관이나 반테러 기구이다 보니 공개된 자료는 그리 많지 않습니다.

셀레브라이트 외에도 애플 보안 전문가 출신이 설립한 미국 포렌식 회사 그레이 시프트(Gray shift)는 작년 iOS 11에 이어 최근 iOS 12가 설치된 장치에서 잠금해제와 데이터 추출이 가능하다고 주장합니다. 주력 제품은 '그레이키(GrayKey)'라는 장치입니다.

아이폰을 PC와 연결해 최대 300번까지 비밀번호 입력을 시도하는 장치인 그레이키는 가격이 1만5000달러(약 1600만원)이며, 횟수 제한이 없고 인터넷 연결이 필요하지 않은 버전은 3만달러(약 3200만원)에 달한다고 합니다.

미국 그레이 쉬프트의 아이폰 비밀번호 해제 장치 '그레이키(GrayKey)' (출처=malwarebytes 블로그)

미국 그레이 쉬프트의 아이폰 비밀번호 해제 장치 '그레이키(GrayKey)' (출처=malwarebytes 블로그)

더 저렴한 제품도 있습니다. 엘콤소프트(Ecomsoft)라는 러시아 보안 회사도 iOS 12에서 잠금 암호를 뚫을 수 있는 암호 해독기 '폰 브레이커(Phone Breaker)'를 공개했는데요, 가격은 가정용 홈 에디션이 79달러(약 9만4천원), 프로페셔널 에디션 199달러(약 23만7천원), 전문 포렌식 버전은 799달러(약 95만원)입니다. 일부 보도에 따르면 최근에는 iOS 13.3까지 가능하다고 하는데, 실제 가능한지 여부는 알 수 없습니다.

셀레브라이트와 그레이 시프트 등 대부분의 포렌식 장비는 모바일 장치의 USB 커넥터를 이용해 암호를 해제하고 데이터를 추출하는 방식입니다. 애플도 방어책을 내놨습니다.

애플은 지난해 이들 USB 접속 포렌식 장치나 해킹을 통한 데이터 추출을 방지 하기 위해 iOS 12 보안 업데이트에 'USB 연결 제한 모드'를 도입했습니다. 1시간 이상 잠금해제 시도에도 풀리지 않으면 자동으로 배터리 충전을 제외한 외부 장치의 USB 물리 접근을 차단하는 기능입니다. 사용자가 6자리 비밀번호, 생체인식을 통해 자신의 데이터를 보호하는 것과 별개로 물리적 해킹의 통로가 되는 USB 커넥터 연결을 추가로 차단하는 것입니다.

이정도만 해도 과연 최신 아이폰과 iOS 운영체제를 무력화시킬 수 있을까 싶은데요, 만약 어떤식으로든 비밀번호를 알아내 무력화시켰다면 포렌식 장치의 승리일까요?

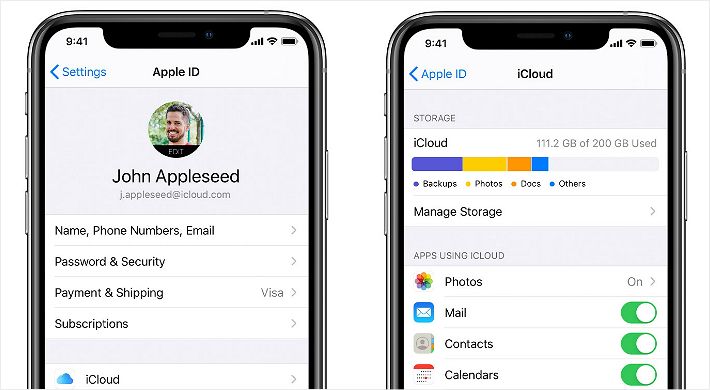

아이클라우드 접근을 위해서는 애플 ID가 필요하다. (이미지=애플)

아이클라우드 접근을 위해서는 애플 ID가 필요하다. (이미지=애플)

비밀번호를 뚫고 잠금해제한 아이폰에 사용하던 그대로 데이터가 살아 있다면 검찰은 A 수사관의 자료를 즉시 추출해 상세하게 들여다 볼 수 있습니다. 하지만 사용자가 아이폰을 초기화 했다면 어떨까요?

가능성은 두 가지 입니다. 애플의 클라우드 저장 서비스인 아이클라우드(iCloud)에 데이터를 백업한 뒤 초기화 했거나 백업 없이 초기화 했을 가능성입니다. 복원이 불가능한 DFU 초기화를 했다면 아이폰에는 아무런 데이터가 남아있지 않겠지만 아이클라우드에 백업을 했다면 사용자의 애플 ID 계정과 비밀번호를 알아야 합니다.

◇ 어찌어찌 뚫었다면, 아이클라우드 계정과 인증은? 이 또한 알아내는 것이 쉽지 않습니다. 수사 초기 경찰과 검찰이 A 수사관에 대한 다양한 압수수색을 진행했다면 갖고 있던 여러 장치나 주로 사용하던 이메일 계정 등을 분석해 아이클라우드 이용에 사용했을 것으로 추정되는 계정(이메일)과 비밀번호를 확보해 역시 무차별 대입을 해야 합니다. 경우의 수는 엄청나게 늘어납니다.

사용자가 계정 입력에 '이중인증' 기능을 적용했다면, 계정을 확보 했더라도 사용자의 아이폰X 외에 다른 애플 장치에서 인증 코드 및 사용 승인을 해줘야 합니다.

이 또다른 애플 장치에도 잠금 설정이 돼 있다면 확보하는 것이 결코 쉽지 않습니다. 이 장치에 대해서도 잠금해제 시도를 똑같이 해야 합니다. 반복의 악순환이어서 상당한 시간이 필요해집니다. 그만큼 데이터를 확보할 가능성은 희박해집니다.

검찰 (사진=노컷뉴스 DB)

검찰 (사진=노컷뉴스 DB)

일각에서는 A 수사관이 다른 PC 하드 등에 백업을 했거나 아이폰 비밀번호 또는 애플 ID를 지인에게 전달했을 가능성도 있다고 보고 있습니다.

수사당국이 과연 아이폰의 '보안 방패'를 뚫을 수 있을까요? 성공한다면 전 세계 토픽 기사가 될 것이고, 애플은 체면을 구기겠죠. 그 반대라면 아이폰의 보안성은 다시 한번 입증되는 계기가 될 것입니다. 애플도 지켜보고 있을 이번 결과가 궁금해집니다.

FBI 사례처럼 애플은 강력한 보안 방침으로 개인정보보호 옹호론자와 시민단체들로부터는 환영을 받았지만 수사당국에게는 불편한 존재가 돼 버렸습니다. 하지만 어떤 결과가 나오든 이 싸움의 최대 수혜자는 포렌식 업체라는 사실입니다.