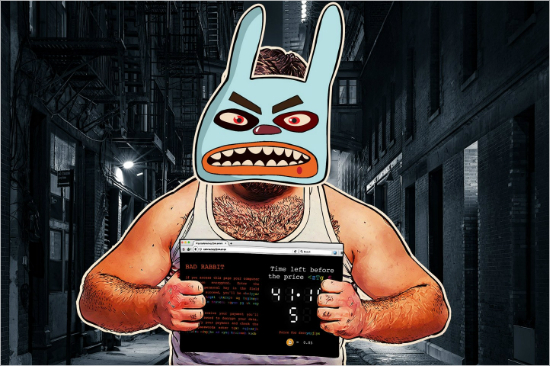

배드래빗 랜섬웨어 공격 (그림=Kaspersky.com)

배드래빗 랜섬웨어 공격 (그림=Kaspersky.com)

새로운 배드래빗(BadRabbit) 랜섬웨어 공격이 러시아와 우크라이나 등 동유럽 국가를 통해 확산되고 있는 가운데 러시아 인테르팍스 통신의 전산망이 일부 감염되면서 혼란이 커지고 있다.

24일 글로벌 보안 솔루션 업체와 주요 외신에 따르면, 러시아 인테르팍스 통신, Fontanka.ru 등 주요 언론사를 비롯해 우크라이나 오데사 국제공항과 도시철도 키예프 메트로 등 국가 주요 인프라와 기업 네트워크를 대상으로 무차별 바이러스 공격을 가해 시스템을 암호화 한 뒤 건당 0.05 비트코인(약 280달러)을 요구하고 있다.

새로운 유형의 배드래빗 랜섬웨어는 워너크라이(WannaCry)와 Petya(혹은 ExPetr)에 이어 세번째 공격이다.

보안 솔류션 업체 ESET에 따르면, 키예프 메트로의 경우 사이버 공격에 사용된 악성 코드가 'Diskcoder.D'로 Penza로도 알려진 새로운 랜섬웨어의 변형이다.

ESET는 원격추적을 통해 최근 수백 건의 Diskcoder.D 발생을 감지했다. 대부분 러시아와 우크라이나에서 발생했지만 터키와 불가리아 등 동유럽 지역에서 주로 감지되고 있다고 밝혔다.

카스퍼스키 관계자는 와이어드와의 인터뷰에서 배드래빗과 함께 Petya가 수십 개의 해킹된 동일한 웹사이트에서 발견됐다며, 두 가지 모두 네트워크에서 장치 및 응용 프로그램을 관리하기 위한 스크립팅 인터페이스인 WMI(Windows Management Instrumentation) 명령 스크립트와 컴퓨터의 암호 및 기타 데이터를 수집하는 도구인 Mimikatz를 사용해 확산되었다고 설명했다.

이 관계자는 "이것은 Petya(ExPetr) 랜섬웨어의 배후가 7월 이후 새로운 배드래빗 공격을 준비하고 있다는 것을 암시한다"고 덧붙였다.

카스퍼스키는 해커의 요구대로 몸값을 지불하거나 랜섬웨어 코드 결함을 찾아 배드래빗에 의해 암호화 된 데이터를 찾을 수 있는 지는 확인되지 않았다며 자체 바이러스 백신 전문가들이 이번 공격을 조사하고 있으며 결과가 나오면 웹페이지를 통해 공개하겠다고 밝혔다.

보안업계에 따르면, 배드래빗의 주된 공격은 보안이 취약한 인터넷에서 사용자

모르게 다운로드 되어 악성프로그램이 실행되는 드라이브 바이 다운로드(Drive-by-downloads) 방식을 취하고 있다.

사용자가 감염된 웹사이트를 방문하면 어도비 플래시(Adobe Flash) 프로그램으로 위장한 악성코드가 어도비 플래시 업데이트를 해야 한다는 팝업창을 띄워 사용자로 하여금 악성코드를 수동으로 내설치하도록 유도한다.

컴퓨터가 감염되면 약데이터 암호화 해독을 위한 코드를 받기 위해 41시간 내에 0.05 비트코인(약 280달러)을 송금하라는 페이지가 뜬다. 기존 랜섬웨어와 마찬가지로 지정 시간이 지나면 몸값은 더 올라간다.

더 버지는 배드래빗과 Petya가 서로 유사점을 보여주지만 배드래빗 공격 배후에 누가 있는지는 명확하지 않다면서도 Petya가 올해 초 우크라이나 정부기관과 기업을 공격해 막대한 피해를 주면서 그 배후에 러시아 당국이 유력한 용의선상에 오른 바 있다고 지적했다.