북한 정찰총국 산하 해커 조직으로 알려진 '라자루스(Lazarus)'가 우리 사법부 전산망을 해킹해 대량의 전자정보를 탈취한 가운데 대법원이 지난 4월 이번 해킹 피해를 라자루스 악성코드에 의한 것으로 특정하고, 335GB(기가바이트)의 데이터가 유출됐다고 내부 보고서까지 작성한 것으로 확인됐다.

대법원은 CBS노컷뉴스의 첫 보도 직후 "북한 라자루스로 단정할 수 없고, 소송 서류 등 유출 여부를 확인할 수 없다"고 해명했다. 8개월 전 범행 주체와 공격 방식, 피해 규모를 파악하고도 이를 외부에 알리지 않은 것은 물론, 언론 보도로 이같은 사실이 뒤늦게 공개되자 거짓 해명을 내놓은 셈이다.

내부보고서 입수…"모른다"던 대법원, 8개월 전 이미 北 특정

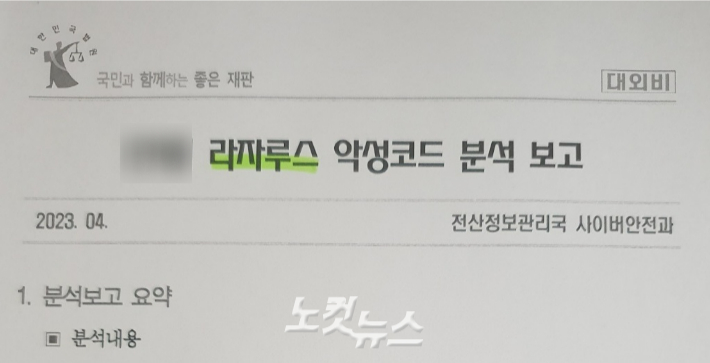

4일 CBS노컷뉴스가 단독으로 입수한 대법원 법원행정처 전산정보관리국 사이버안전과 명의의 보고서 제목은 '

라자루스 악성코드 분석 보고'이다. '대외비' 문구가 찍힌 총 11쪽 분량 보고서의 작성 시기는 지난 4월이다.

보고서는 최초 악성코드가 생성된 것으로 추정되는 2021년 3월 18일부터 대법원에서 악성코드를 탐지한 이후 보안 점검에 나선 올해 2월 21일까지의 상황을 142개의 순번을 달아 시간순으로 설명하고 있다.

보고서에 따르면 대법원은 올해 2월 4일 서울중앙지법 한 서버의 백신예약검사로 'Trojan/Win.Lazardoor'라는 이름의 라자루스 백도어 악성파일을 처음 탐지한 것으로 확인됐다. 비슷한 시기 대법원의 인터넷 가상PC 세 대에서도 서로 다른 이름의 악성파일이 잇따라 감지됐다.

이에 대법원은 국내 유명 보안업체의 도움을 받아 지난 4월까지 라자루스 악성코드의 침투와 자료 유출 경위, 해킹 피해 내역 등을 상세히 분석한 것으로 보인다.

법원행정처는 지난달 30일 CBS노컷뉴스가 '사법부가 북한 라자루스 소행으로 추정되는 해킹으로 자료 유출 피해를 입었다'고 최초 보도하자 기자단에 배포한 문건에서 "특정 인터넷 가상화PC에서 데이터 흐름이 있었음은 확인했으나 라자루스로 단정할 수 없다"고 밝혔다.

8개월 전 보안 점검을 거쳐 이미 '라자루스 악성코드 분석 보고'라는 이름으로 대외비 보고서를 생산하고, 대응방안까지 만들어 후속 조치를 취하고도 "북한 라자루스로 특정할 수 없다"는 취지로 사실상 거짓말을 한 셈이다.

한 달 새 335GB 털렸다…소송서류 유출됐을 가능성

거짓 해명은 이뿐만이 아니다. 법원행정처는 이번 해킹으로 유출된 각종 자료의 규모와 내역 등을 두고도 자체 대외비 보고서에 명시된 내용과는 배치되는 입장을 내놓았다.

법원행정처는 당시 기자단에 "악성코드가 탐지된 장비는 자료가 임시적으로 저장되었다가 삭제되는 서버"라며 "인터넷 가상화는 내부시스템과 분리된 인터넷 사용을 위한 시스템으로 인터넷을 사용하기 때문에 외부 사이트와 다량의 통신이 있을 수 있다"고 설명했다.

그러면서 "해당 가상화 PC에서 외산 클라우드로 연결되는 통신 흐름을 확인했으나, 외부 사이트와 다량의 통신을 하는 인터넷 특성상 데이터의 세부 사항 특정이 불가해, 소송서류 등 유출 여부를 확인할 수 없다"고 했다.

서울 서초동 법원종합청사. 연합뉴스

서울 서초동 법원종합청사. 연합뉴스 이런 설명과 달리 대외비 보고서에는 지난해 12월 13일부터 올해 1월 17일까지 다섯 차례에 걸쳐 335.14GB의 전자정보가 외부로 유출됐다는 내용이 담겼다. 서울중앙지법 스캔서버에서 인터넷 가상PC로 일차적으로 자료가 전송된 뒤 다시 외부의 2개 IP(인터넷주소)로 빠져나가는 수법이었다.

결국 전국 최대 규모 법원인 서울중앙지법의 전산망에서 자료가 무더기로 유출된 사실이 확인된 만큼 이번 라자루스 해킹으로 소송 당사자의 개인정보는 물론 기업 기밀 등이 담긴 재판기록과 소송서류 등이 다수 유출됐을 가능성이 높은 상황이다.